Catálogo ANT

| Catálogo ANT | ||

|---|---|---|

"Sellos de la Agencia de Seguridad Nacional y el Servicio Central de Seguridad, utilizados en todas las páginas del catálogo" | ||

| Descripción | Catálogo de productos clasificados clasificados para la unidad Operaciones de Acceso Personalizado | |

| Autor original | Agencia de Seguridad Nacional | |

| Número de páginas | 49 | |

| Fecha de las hojas del catálogo | 2008–2009 | |

| Publicador | Der Spiegel | |

| Autores de la publicación | Jacob Appelbaum, de y Judith Horchert | |

| Fecha de publicación | 30 de diciembre de 2013 | |

| Año de desclasificación prevista | 2032 | |

El catálogo ANT[2] (o catálogo TAO) es un catálogo de productos clasificados de la Agencia de Seguridad Nacional (NSA) de los Estados Unidos, cuya versión escrita entre 2008 y 2009 fue publicada por la revista de noticias alemana Der Spiegel en diciembre de 2013. Se publicaron cuarenta y nueve páginas del catálogo[4] con imágenes, diagramas y descripciones de dispositivos de espionaje y software espía. Los elementos están disponibles para la unidad Operaciones de Acceso Personalizado y están dirigidos principalmente a productos de empresas estadounidenses como Apple, Cisco y Dell. Se cree que la fuente es alguien diferente a Edward Snowden, quien es en gran parte responsable de las revelaciones de vigilancia global durante la década de 2010. Las empresas cuyos productos podrían estar comprometidos han negado cualquier colaboración con la NSA en el desarrollo de estas capacidades. En 2014, se inició un proyecto para implementar las capacidades del catálogo ANT como hardware de código abierto y software de código abierto.

Contexto

La unidad Operaciones de Acceso Personalizado existe desde finales de la década de 1990. Su misión es recopilar inteligencia sobre objetivos extranjeros de los Estados Unidos mediante la intrusión en computadoras y redes de telecomunicaciones.[5] Se había especulado durante años antes de que existieran capacidades como las del catálogo ANT.[1]

En 2012, Edward Snowden organizó una CryptoParty junto con Runa Sandvik, una ex colega de Jacob Appelbaum en The Tor Project. En junio de 2013, Snowden tomó documentos internos de la NSA que compartió con Glenn Greenwald y Laura Poitras, lo que resultó en las revelaciones de vigilancia global.[6]

Publicación

Jacob Appelbaum coeditó la publicación en inglés en Der Spiegel con de y Judith Horchert, que se hizo pública el 29 de diciembre de 2013.[1] La publicación en inglés relacionada del mismo día sobre la TAO por Der Spiegel también fue escrita por las mismas personas, e incluyó a Laura Poitras, Marcel Rosenbach, de y de.[7] El 30 de diciembre, Appelbaum dio una conferencia sobre «la militarización de Internet» en el 30.º Congreso de Comunicación del Caos en Hamburgo, Alemania.[8] Al final de su charla, animó a los empleados de la NSA a filtrar más documentos.[9]

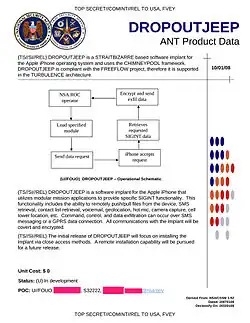

Apple negó las acusaciones de que colaboró en el desarrollo de DROPOUTJEEP en una declaración al periodista Arik Hesseldahl de All Things Digital (parte de la Red Digital de The Wall Street Journal).[10] The Verge cuestionó cómo se desarrolló el programa en años posteriores, dado que el documento fue compuesto en el período inicial del iPhone y los teléfonos inteligentes en general.[11] Dell negó haber colaborado con ningún gobierno en general, incluido el gobierno de EE. UU. John Stewart, vicepresidente senior y director de seguridad de Cisco afirmó que estaban "profundamente preocupados y continuarán explorando todas las vías para determinar si necesitamos abordar nuevos problemas". Juniper afirmó que estaban trabajando activamente para abordar cualquier posible vía de explotación. Huawei afirmó que realizarían auditorías apropiadas para determinar si había ocurrido algún compromiso y lo comunicarían si fuera el caso. La NSA se negó a comentar sobre la publicación de Der Spiegel.[12]

Bruce Schneier escribió sobre las herramientas en su blog en una serie titulada «Exploits de la NSA de la semana». Afirmó que, debido a esto, su sitio web fue bloqueado por el Departamento de Defensa de los Estados Unidos.[13]

Fuentes

Tanto Der Spiegel como Appelbaum han jugado un papel importante en las filtraciones de Edward Snowden, pero ninguno aclaró si el catálogo ANT provino de él.[14] La fuente que filtró el catálogo ANT a ellos es desconocida hasta 2025.

Los oficiales de la NSA no creían que el rastreador web utilizado por Snowden tocara el catálogo ANT y comenzaron a buscar a otras personas que podrían haber filtrado el catálogo.[15]

El autor James Bamford, especializado en las agencias de inteligencia de los Estados Unidos, señaló en un artículo de opinión de 2016 que Appelbaum no ha identificado la fuente que le filtró el catálogo ANT, lo que llevó a la gente a asumir erróneamente que fue Edward Snowden. Bamford obtuvo acceso ilimitado al caché de documentos de Edward Snowden y no pudo encontrar ninguna referencia al catálogo ANT utilizando herramientas de búsqueda automatizadas, concluyendo así que los documentos no fueron filtrados por él.[16] El experto en seguridad Bruce Schneier ha afirmado en su blog que también cree que el catálogo ANT no proviene de Snowden, sino de un segundo filtrador.[17]

Contenido

Las páginas del catálogo publicadas fueron escritas entre 2008 y 2009. El precio de los elementos variaba desde gratuito hasta 250,000 dólares estadounidenses.

| Página | Nombre en clave | Descripción[18] | Precio unitario en US$[19] |

|---|---|---|---|

|

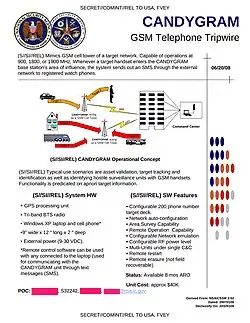

CANDYGRAM | Dispositivo Tripwire que emula una torre de telefonía móvil GSM. | 40,000 |

|

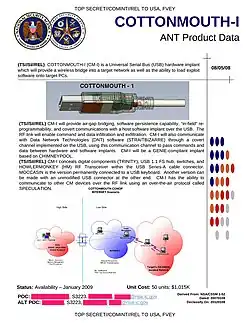

COTTONMOUTH-I | Familia de conectores USB y Ethernet modificados que pueden usarse para instalar software troyano y funcionan como puentes inalámbricos, proporcionando acceso remoto encubierto a la máquina objetivo. COTTONMOUTH-I es un enchufe USB que usa TRINITY como núcleo digital y HOWLERMONKEY como transceptor de RF. | 20,300 |

|

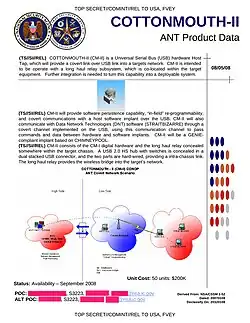

COTTONMOUTH-II | Puede implementarse en un zócalo USB (en lugar de un enchufe), pero requiere una mayor integración en la máquina objetivo para convertirse en un sistema desplegado. | 4,000 |

|

COTTONMOUTH-III | Enchufe apilado de Ethernet y USB | 24,960 |

|

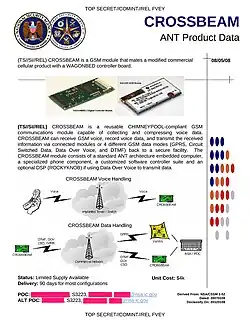

CROSSBEAM | Módulo de comunicaciones GSM capaz de recolectar y comprimir datos de voz | 4,000 |

|

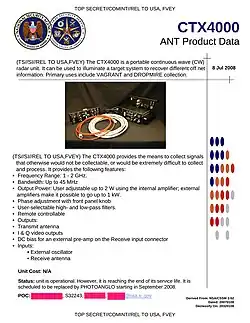

CTX4000 | Dispositivo de radar de onda continua que puede «iluminar» un sistema objetivo para la recuperación de información «fuera de red». | N/A |

|

CYCLONE-HX9 | Router de estación base GSM como un sistema de red en una caja | 70,000[20] |

|

DEITYBOUNCE | Tecnología que instala un implante de software de puerta trasera en servidores Dell PowerEdge a través de la BIOS de la placa base y los controladores RAID. | 0 |

|

DROPOUTJEEP | «Un implante de software para el iPhone de Apple que utiliza aplicaciones de misión modulares para proporcionar funcionalidad SIGINT específica. Esta funcionalidad incluye la capacidad de enviar/recibir archivos de forma remota desde el dispositivo. Recuperación de SMS, recuperación de lista de contactos, correo de voz, geolocalización, micrófono activo, captura de cámara, ubicación de la torre celular, etc. El comando, control y extracción de datos pueden ocurrir a través de mensajes SMS o una conexión de datos GPRS. Todas las comunicaciones con el implante serán encubiertas y cifradas». | 0 |

|

EBSR | Estación base GSM activa de tres bandas con capacidad interna de 802.11/GPS/teléfono móvil | 40,000 |

|

ENTOURAGE | Aplicación de localización por dirección para señales GSM, UMTS, CDMA2000 y FRS | 70,000 |

|

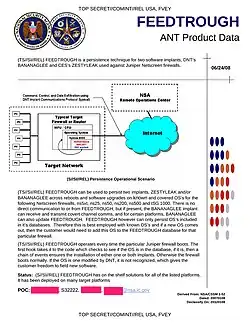

FEEDTROUGH | Software que puede penetrar los cortafuegos de Juniper Networks, permitiendo que otro software implementado por la NSA se instale en computadoras mainframe. | N/A |

|

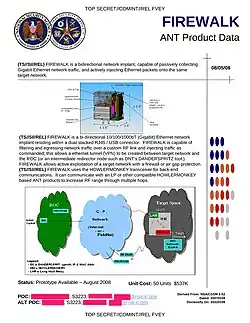

FIREWALK | Dispositivo que parece idéntico a un zócalo RJ45 estándar que permite inyectar o monitorear y transmitir datos mediante tecnología de radio, usando el transceptor de RF HOWLERMONKEY. Puede, por ejemplo, crear una VPN hacia la computadora objetivo. | 10,740 |

|

GENESIS | Teléfono móvil GSM con funciones adicionales de radio definida por software para grabar el espectro de frecuencia de radio | 15,000 |

|

GODSURGE | Implante de software para un dispositivo de bus JTAG llamado FLUXBABBITT que se agrega a los servidores Dell PowerEdge durante la interdicción. GODSURGE instala un implante al iniciarse el sistema usando la interfaz JTAG de FLUXBABBITT para la CPU de la serie Xeon. | 500[21] |

|

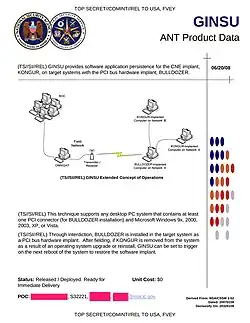

GINSU | Tecnología que usa un dispositivo de bus PCI en una computadora y puede reinstalarse al iniciarse el sistema. | 0 |

|

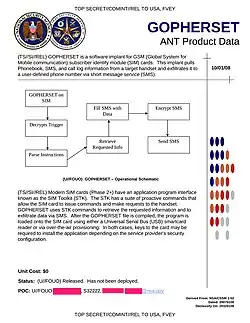

GOPHERSET | Software GSM que utiliza la API de la tarjeta SIM del teléfono (SIM Toolkit o STK) para controlar el teléfono mediante comandos enviados de forma remota. | 0 |

|

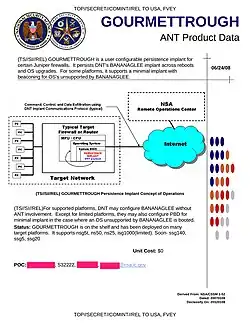

GOURMETTROUGH | Implante de persistencia configurable por el usuario para ciertos cortafuegos de Juniper Networks. | 0 |

|

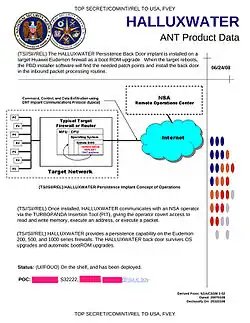

HALLUXWATER | Explotación de puerta trasera para cortafuegos Eudemon de Huawei. | N/A |

|

HEADWATER | Tecnología de puerta trasera persistente que puede instalar spyware usando una inserción cuántica capaz de infectar spyware a nivel de paquetes en routers Huawei. | N/A |

|

HOWLERMONKEY | Un transceptor de RF que permite (en conjunto con procesadores digitales y varios métodos de implantación) extraer datos de sistemas o permitir su control remoto. | 750[22] |

|

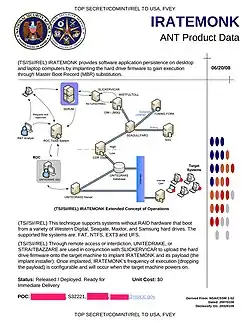

IRATEMONK | Tecnología que puede infiltrarse en el firmware de discos duros fabricados por Maxtor, Samsung, Seagate y Western Digital. | 0 |

|

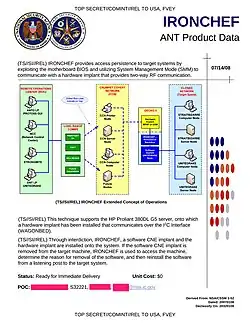

IRONCHEF | Tecnología que puede «infectar» redes instalándose en la BIOS de E/S de una computadora. IRONCHEF también incluye «Straitbizarre» y «Unitedrake», que han sido vinculados al software espía REGIN.[23] | 0 |

|

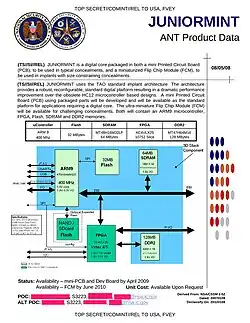

JUNIORMINT | Implante basado en un núcleo ARM9 y una FPGA. | N/A |

|

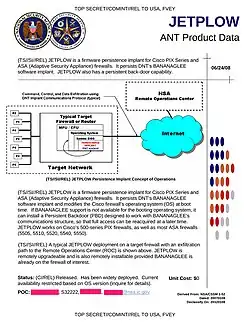

JETPLOW | Firmware que puede implantarse para crear una puerta trasera permanente en cortafuegos de las series Cisco PIX y ASA. | 0 |

|

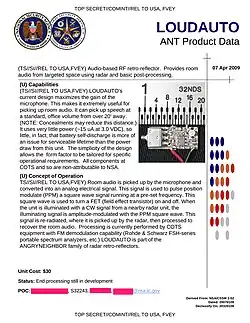

LOUDAUTO | Dispositivo de escucha de retrorreflectores basado en audio. | 30 |

|

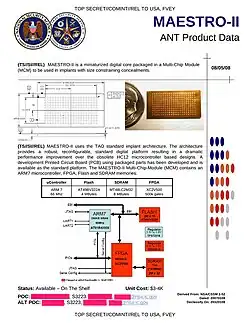

MAESTRO-II | Módulo de múltiples chips aproximadamente del tamaño de una moneda de diez centavos que sirve como núcleo de hardware de varios otros productos. El módulo contiene un procesador ARM7 de 66 MHz, 4 MB de flash, 8 MB de RAM y una FPGA con 500,000 puertas. Reemplaza los módulos de la generación anterior basados en el microcontrolador HC12. | 3,000[24] |

|

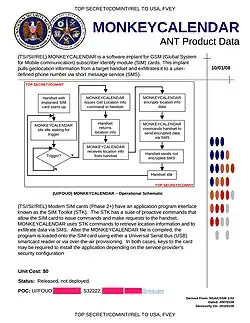

MONKEYCALENDAR | Software que transmite la ubicación de un teléfono móvil mediante mensajes de texto ocultos. | 0 |

|

NEBULA | Sistema de red multiprotocolo en una caja. | 250,000 |

|

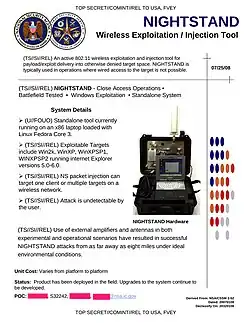

NIGHTSTAND | Sistema portátil que instala exploits de Microsoft Windows desde una distancia de hasta ocho millas a través de una conexión inalámbrica. | N/A[25] |

|

NIGHTWATCH | Computadora portátil utilizada para reconstruir y mostrar datos de video de señales VAGRANT; se usa junto con una fuente de radar como el CTX4000 para iluminar el objetivo y recibir datos de él. | N/A |

|

PICASSO | Software que puede recopilar datos de ubicación de teléfonos móviles, metadatos de llamadas, acceder al micrófono del teléfono para escuchar conversaciones cercanas. | 2,000 |

|

PHOTOANGLO | Un proyecto conjunto de NSA/GCHQ para desarrollar un sistema de radar que reemplace al CTX4000. | 40,000 |

|

RAGEMASTER | Un dispositivo oculto que capta la señal de video de la salida VGA de la computadora objetivo para que la NSA pueda ver lo que está en el monitor del escritorio objetivo. Está alimentado por un radar remoto y responde modulando la señal roja de VGA (que también se envía a la mayoría de los puertos DVI) en la señal de RF que reirradia; este método de transmisión se denomina VAGRANT. RAGEMASTER suele instalarse/ocultarse en el choque de ferrita del cable objetivo. Los documentos originales están fechados el 24 de julio de 2008. Hay varios dispositivos receptores/desmoduladores disponibles, por ejemplo, NIGHTWATCH. | 30 |

|

SCHOOLMONTANA | Software que hace que los implantes DNT[26] sean persistentes en routers/cortafuegos de la serie J basados en JUNOS (FreeBSD-variante). | N/A |

|

SIERRAMONTANA | Software que hace que los implantes DNT sean persistentes en routers/cortafuegos de la serie M basados en JUNOS. | N/A |

|

STUCCOMONTANA | Software que hace que los implantes DNT sean persistentes en routers/cortafuegos de la serie T basados en JUNOS. | N/A |

|

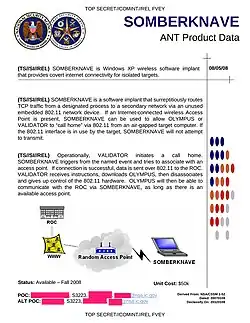

SOMBERKNAVE | Software que puede implantarse en un sistema Windows XP permitiendo su control remoto desde la sede de la NSA. | 50,000 |

|

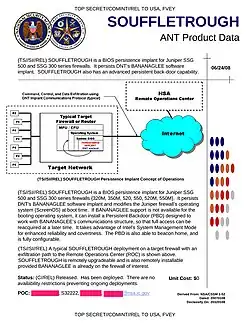

SOUFFLETROUGH | Software de inyección de BIOS que puede comprometer los cortafuegos de las series SSG300 y SSG500 de Juniper Networks. | 0 |

|

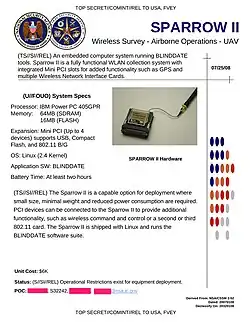

SPARROW II | Una computadora pequeña destinada a ser utilizada para la recolección de WLAN, incluso desde UAVs. Hardware: Procesador IBM Power PC 405GPR, 64 MB de SDRAM, 16 MB de flash incorporado, 4 ranuras mini PCI, ranura CompactFlash, y hardware 802.11 B/G. Ejecuta Linux 2.4 y la suite de software BLINDDATE. Precio unitario (2008): $6,000. | 6,000 |

|

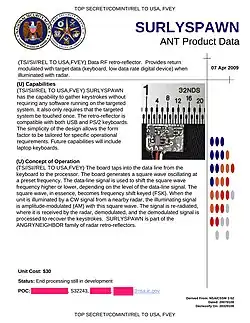

SURLYSPAWN | Tecnología de monitoreo de pulsaciones de teclas que puede usarse en computadoras remotas que no están conectadas a Internet. | 30 |

|

SWAP | Tecnología que puede volver a flashear la BIOS de sistemas multiprocesador que ejecutan FreeBSD, Linux, Solaris o Windows. | 0 |

|

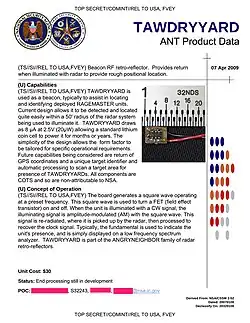

TAWDRYYARD | Retrorreflector de frecuencia de radio que proporciona información de ubicación. | 30 |

|

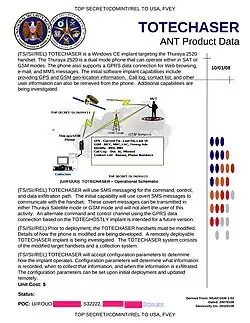

TOTECHASER | Implante de Windows CE para extraer registros de llamadas, listas de contactos y otra información. | N/A |

|

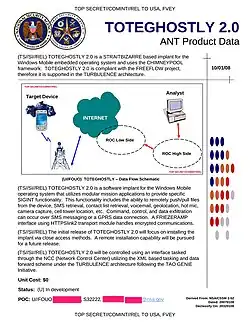

TOTEGHOSTLY | Software que puede implantarse en un teléfono móvil con Windows, permitiendo un control remoto completo. | 0 |

|

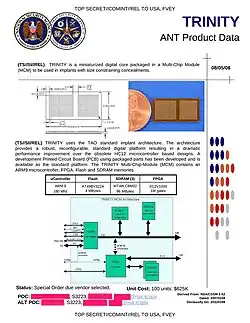

TRINITY | Módulo de múltiples chips que usa un procesador ARM9 de 180 MHz, 4 MB de flash, 96 MB de SDRAM y una FPGA con 1 millón de puertas. Más pequeño que una moneda de un centavo. | 6,250[27] |

|

TYPHON HX | Sistema de red en una caja para una red GSM con señalización y control de llamadas. | N/A |

|

WATERWITCH | Una «herramienta de finalización» portátil que permite al operador encontrar la ubicación precisa de un teléfono móvil cercano. | N/A |

|

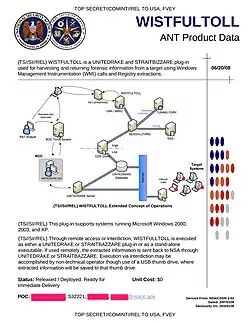

WISTFULTOLL | Complemento para recopilar información de objetivos utilizando Instrumentación de Administración de Windows | 0 |

Desarrollos posteriores

El experto en seguridad Matt Suiche señaló que los exploits de software filtrados por los Shadow Brokers podrían considerarse genuinos porque coincidían con nombres del catálogo ANT.[28] John Bumgarner afirmó a IEEE Spectrum que la sospecha del gobierno de EE. UU. sobre Huawei se basa en su propia capacidad para agregar puertas traseras, como se muestra en el catálogo ANT.[29]

NSA Playset

El NSA Playset es un proyecto de código abierto inspirado en el catálogo ANT de la NSA para crear herramientas más accesibles y fáciles de usar para investigadores de seguridad.[30] La mayoría de las herramientas de vigilancia pueden recrearse con hardware y software de código abierto disponibles en el mercado. Hasta ahora, el NSA Playset consta de catorce elementos, cuyo código e instrucciones se pueden encontrar en línea en la página principal del proyecto. Tras la filtración inicial, Michael Ossman, el fundador de Great Scott Gadgets, animó a otros investigadores de seguridad a comenzar a trabajar en las herramientas mencionadas en el catálogo y a recrearlas. El nombre NSA Playset proviene originalmente de Dean Pierce, quien también es un colaborador (TWILIGHTVEGETABLE(GSM)) del NSA Playset. Cualquier persona está invitada a unirse y contribuir con su propio dispositivo. Los requisitos para una adición al NSA Playset son un proyecto similar o ya existente del catálogo ANT de la NSA, facilidad de uso y un nombre divertido (basado en el nombre original de la herramienta si es posible). El requisito del nombre divertido es una regla que el propio Michael Ossman ideó, y se da un ejemplo en el sitio web del proyecto: «Por ejemplo, si tu proyecto es similar a FOXACID, tal vez podrías llamarlo COYOTEMETH». La parte de facilidad de uso proviene también del lema del NSA Playset: «¡Si un niño de 10 años no puede hacerlo, no cuenta!»[30][31][32][33]

| Nombre[34] | Descripción[33] |

|---|---|

| TWILIGHTVEGETABLE | Una imagen de arranque para monitoreo de comunicaciones GSM. |

| LEVITICUS | Un analizador de frecuencia GSM portátil disfrazado como un teléfono Motorola; nombrado en honor a GENESIS. |

| DRIZZLECHAIR | Un disco duro con todas las herramientas necesarias para descifrar A5/1, incluidas las tablas arcoíris. |

| PORCUPINEMASQUERADE | Un dron de reconocimiento Wi-Fi pasivo. |

| KEYSWEEPER | Un keylogger en forma de cargador de pared USB, que detecta, descifra, registra y reporta de forma inalámbrica y pasiva (a través de GSM). |

| SLOTSCREAMER | Un implante de hardware PCI que puede acceder a la memoria y E/S. |

| ADAPTERNOODLE | Un dispositivo de explotación USB. |

| CHUKWAGON | Usa un pin en un puerto VGA de una computadora para atacar a través del bus I²C, accediendo al sistema operativo de la computadora. |

| TURNIPSCHOOL | Un implante de hardware oculto en un cable USB que proporciona capacidad de comunicación de frecuencia de radio de corto alcance al software que se ejecuta en la computadora host. |

| BLINKERCOUGH | Un implante de hardware incrustado en un cable VGA que permite la extracción de datos. |

| SAVIORBURST | Un implante de hardware que explota la interfaz JTAG para la persistencia de aplicaciones de software; nombrado en honor a GODSURGE. FLUXBABBIT es reemplazado por SOLDERPEEK. |

| CACTUSTUTU | Sistema portátil que permite la instalación inalámbrica de exploits de Microsoft Windows; cubre NIGHTSTAND. |

| TINYALAMO | Software que apunta a BLE (Bluetooth de baja energía) y permite la vigilancia (keylogger) e inyección de pulsaciones de teclas. |

| CONGAFLOCK | Retrorreflector de frecuencia de radio destinado a la experimentación. El uso previsto sería la implantación en un cable y la extracción de datos basada en la reflectividad de radio del dispositivo. (FLAMENCOFLOCK (PS/2), TANGOFLOCK (USB), SALSAFLOCK (VGA) son retrorreflectores con interfaces específicas para probar la extracción de datos.) |

Véase también

Referencias

- ↑ a b c Appelbaum, Jacob; Horchert, Judith; Stöcker, Christian (29 de diciembre de 2013). «Catalog Advertises NSA Toolbox» (en inglés).

- ↑ No se sabe si ANT significa Tecnología de Red Avanzada o Tecnología de Acceso a Redes.[1]

- ↑ Appelbaum, Jacob (30 de diciembre de 2013). «Unit Offers Spy Gadgets for Every Need» [La unidad ofrece dispositivos espías para todas las necesidades]. Der Spiegel (en inglés). ISSN 2195-1349. Consultado el 7 de julio de 2025.

- ↑ El artículo de Der Spiegel señala que es un «documento de 50 páginas» y que se publicaron «casi 50 páginas». La galería contiene 49 páginas. Der Spiegel también señaló que el documento probablemente está lejos de estar completo.[3]

- ↑ Aid, Matthew M.. «Inside the NSA's Ultra-Secret China Hacking Group» [Dentro del grupo ultrasecreto de piratería de China de la NSA] (en inglés estadounidense). Consultado el 7 de julio de 2025.

- ↑ Kelley, Michael B. «We Now Know A Lot More About Edward Snowden's Epic Heist». Consultado el 7 de julio de 2025.

- ↑ «Documents Reveal Top NSA Hacking Unit» [Documentos revelan la unidad de piratería principal de la NSA] (en inglés). 29 de diciembre de 2013. ISSN 2195-1349. Consultado el 7 de julio de 2025.

- ↑ «Vortrag: To Protect And Infect, Part 2 - The militarization of the Internet» [Conferencia: Proteger e infectar, Parte 2 - La militarización de Internet]. Consultado el 7 de julio de 2025.

- ↑ Storm, Darlene (3 de enero de 2014). «17 exploits the NSA uses to hack PCs, routers and servers for surveillance» [17 exploits que la NSA usa para hackear PCs, routers y servidores para vigilancia]. Consultado el 7 de julio de 2025.

- ↑ Hesseldahl, Arik. «Apple Denies Working with NSA on iPhone Backdoor» [Apple niega haber trabajado con la NSA en una puerta trasera para iPhone] (en inglés estadounidense). Consultado el 7 de julio de 2025.

- ↑ Robertson, Adi (31 de diciembre de 2013). «Apple denies any knowledge of NSA's iPhone surveillance implant» [Apple niega cualquier conocimiento sobre el implante de vigilancia de iPhone de la NSA] (en inglés). Consultado el 7 de julio de 2025.

- ↑ Bent, Kristin; Spring, Tom (30 de diciembre de 2013). «Dell, Cisco 'Deeply Concerned' Over NSA Backdoor Exploit Allegations» [Dell, Cisco 'profundamente preocupados' por las acusaciones de explotación de puertas traseras de la NSA]. Consultado el 7 de julio de 2025.

- ↑ RFC 9446, doi:10.17487/RFC9446.

- ↑ «Privacy advocate exposes NSA spy gear at gathering» [Defensor de la privacidad expone equipos espías de la NSA en una reunión]. Consultado el 7 de julio de 2025.

- ↑ Sanger, David E. (2018). The perfect weapon: war, sabotage, and fear in the cyber age (1.ª edición). Nueva York: Crown Publishing Group. p. 74. OCLC 1039082430.

- ↑ Bamford, James (22 de agosto de 2016). «Commentary: Evidence points to another Snowden at the NSA» [Comentario: La evidencia apunta a otro Snowden en la NSA] (en inglés). Reuters. Consultado el 7 de julio de 2025.

- ↑ Pasick, Adam (4 de julio de 2014). «The NSA may have another leaker on its hands» [La NSA puede tener otro filtrador en sus manos]. Consultado el 7 de julio de 2025.

- ↑ «Interactive Graphic: The NSA's Spy Catalog» [Gráfico interactivo: El catálogo de espionaje de la NSA]. 30 de diciembre de 2013. Consultado el 7 de julio de 2025.

- ↑ Si el precio está indicado en lotes, se realiza un cálculo para obtener el precio unitario

- ↑ Por dos meses

- ↑ Incluye costos de instalación

- ↑ Al pedir 25 unidades, el precio por unidad es de US$1000

- ↑ Stöcker, Christian; Rosenbach, Marcel (25 de noviembre de 2014). «Trojaner Regin ist ein Werkzeug von NSA und GCHQ» [El troyano Regin es una herramienta de la NSA y GCHQ]. Spiegel Online (en alemán). Consultado el 7 de julio de 2025. Parámetro desconocido

|archivo=ignorado (ayuda) - ↑ Hasta 4,000

- ↑ Varia según la plataforma

- ↑ Data Network Technologies, una división de las Operaciones de Acceso Personalizado

- ↑ 100 unidades por 625,000

- ↑ Hackett, Robert. «Hackers Have Allegedly Stolen NSA-Linked 'Cyber Weapons' and Are Auctioning Them Off» [Hackers supuestamente han robado 'armas cibernéticas' vinculadas a la NSA y las están subastando] (en inglés). Consultado el 7 de julio de 2025.

- ↑ Hsu, Jeremy (26 de marzo de 2014). «U.S. Suspicions of China's Huawei Based Partly on NSA's Own Spy Tricks» [Las sospechas de EE. UU. sobre Huawei de China se basan en parte en los propios trucos de espionaje de la NSA] (en inglés). Consultado el 7 de julio de 2025.

- ↑ a b Lucy Teitler (17 de noviembre de 2014). «Let's Play NSA! The Hackers Open-Sourcing Top Secret Spy Tools» [¡Juguemos a la NSA! Los hackers abren el código de herramientas espías ultrasecretas]. Consultado el 7 de julio de 2025.

- ↑ Violet Blue (11 de junio de 2014). «NSA Playset invites hackers to 'play along with the NSA'» [NSA Playset invita a los hackers a 'jugar junto con la NSA']. Consultado el 7 de julio de 2025.

- ↑ Michael Ossmann (31 de julio de 2014). «The NSA Playset» [El NSA Playset]. Consultado el 7 de julio de 2025.

- ↑ a b Sean Gallagher (11 de agosto de 2015). «The NSA Playset: Espionage tools for the rest of us» [El NSA Playset: Herramientas de espionaje para el resto de nosotros]. Consultado el 7 de julio de 2025.

- ↑ «NSA Playset homepage» [Página principal del NSA Playset]. Consultado el 7 de julio de 2025.

Bibliografía

- Koop, Peter. "Leaked documents that were not attributed to Snowden". Electrospaces.net. Archivado desde el original el 2022-02-24. Recuperado el 2022-04-12.

Enlaces externos

Wikimedia Commons alberga una galería multimedia sobre Catálogo ANT.

Wikimedia Commons alberga una galería multimedia sobre Catálogo ANT.- Wiki del NSA Playset (enlace roto disponible en este archivo).

- The NSA Playset a Year of toys and tools (enlace roto disponible en este archivo). en Black Hat 2015

- NSA Playset (enlace roto disponible en este archivo). en Toorcamp 2014