Ghidra

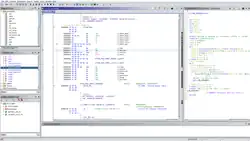

Ghidra es una herramienta de ingeniería inversa gratuita y de código abierto desarrollada por la Agencia de Seguridad Nacional (NSA) de los Estados Unidos. Los binarios se publicaron en la conferencia RSA en marzo de 2019; las fuentes se publicaron un mes después en GitHub. Muchos investigadores de seguridad ven a Ghidra como un competidor de IDA Pro. El software está escrito en Java utilizando el marco Swing para la GUI. El componente descompilador está escrito en C++ y, por lo tanto, se puede utilizar de forma independiente.

| Ghidra | ||

|---|---|---|

| ||

| ||

| Información general | ||

| Tipo de programa | Desensamblador | |

| Autor | Agencia de Seguridad Nacional | |

| Lanzamiento inicial | 5 de marzo del 2019 | |

| Licencia | Apache 2.0 License | |

| Información técnica | ||

| Programado en | Java | |

| Versiones | ||

| Última versión estable | 10.3 / 11 de mayo de 2023 () | |

| Enlaces | ||

Los scripts para realizar análisis automatizados con Ghidra se pueden escribir en Java o Python (a través de Jython ),[1][2] aunque esta característica es extensible y el soporte para otros lenguajes de programación está disponible a través de complementos de la comunidad.[3] Se pueden desarrollar complementos que agreguen nuevas funciones al propio Ghidra utilizando un marco de extensión basado en Java.[4]

Historia

La existencia de Ghidra se reveló originalmente al público a través de Vault 7 en marzo de 2017.[cita requerida] pero el software en sí no estuvo disponible hasta su desclasificación y lanzamiento oficial dos años después.

En junio de 2019, Coreboot comenzó a utilizar Ghidra para sus esfuerzos de ingeniería inversa en problemas específicos de firmware luego del lanzamiento de código abierto del paquete de software Ghidra.[5]

Ghidra se puede utilizar, oficialmente,[6][7] como depurador desde Ghidra 10.0. El depurador de Ghidra admite la depuración de programas de Windows en modo de usuario a través de WinDbg y programas de Linux a través de GDB .[8]

Arquitecturas soportadas

Se admiten las siguientes arquitecturas o formatos binarios:[9]

Véase también

- IDA Pro

- descompilador JEB

- radare2

- ninja binario

- «Ghidra Scripting Class». GitHub. Consultado el 19 de febrero de 2023.

- «Three Heads are Better Than One: Mastering NSA's Ghidra Reverse Engineering Tool». GitHub. Consultado el 30 de septiembre de 2019.

- «Ghidraal». GitHub. Consultado el 19 de febrero de 2023.

- «Ghidra Advanced Development Class». GitHub. Consultado el 19 de febrero de 2023.

- «Coreboot Project Is Leveraging NSA Software To Help With Firmware Reverse Engineering».

- «Compiled/built Ghidra 9.3 for Windows with Debugger feature by Galician R&D Center in Advanced Telecommunications employees.».

- «Analizando el depurador de Ghidra». 11 de marzo de 2021.

- «What's new in Ghidra 10.0».

- «Rob Joyce on Twitter». Twitter.com. Consultado el 6 de marzo de 2019.